Investigadores da Universidade chinesa de Zheijiang descubriron unha cousa moi interesante, é dicir, que os asistentes intelixentes dos teléfonos móbiles (neste caso Siri e Alexa) poden ser atacados dun xeito moi sinxelo sen que o propietario do dispositivo atacado teña idea do mesmo. Os ataques guiados por ultrasóns son inaudibles para o oído humano, pero o micrófono do teu dispositivo pode detectalos e, como se ve, pode ser comandado en moitos casos.

Podería ser interesache

Este método de ataque chámase "DolphinAttack" e funciona cun principio moi sinxelo. En primeiro lugar, é necesario converter os comandos de voz humana en frecuencias ultrasónicas (banda de 20 hz e superior) e despois enviar estes comandos ao dispositivo de destino. Todo o que se necesita para unha transmisión de son exitosa é un altofalante do teléfono conectado a un pequeno amplificador e un decodificador de ultrasóns. Grazas ao micrófono sensible do dispositivo atacado, os comandos son recoñecidos e o teléfono/tableta tómaos como comandos de voz clásicos do seu propietario.

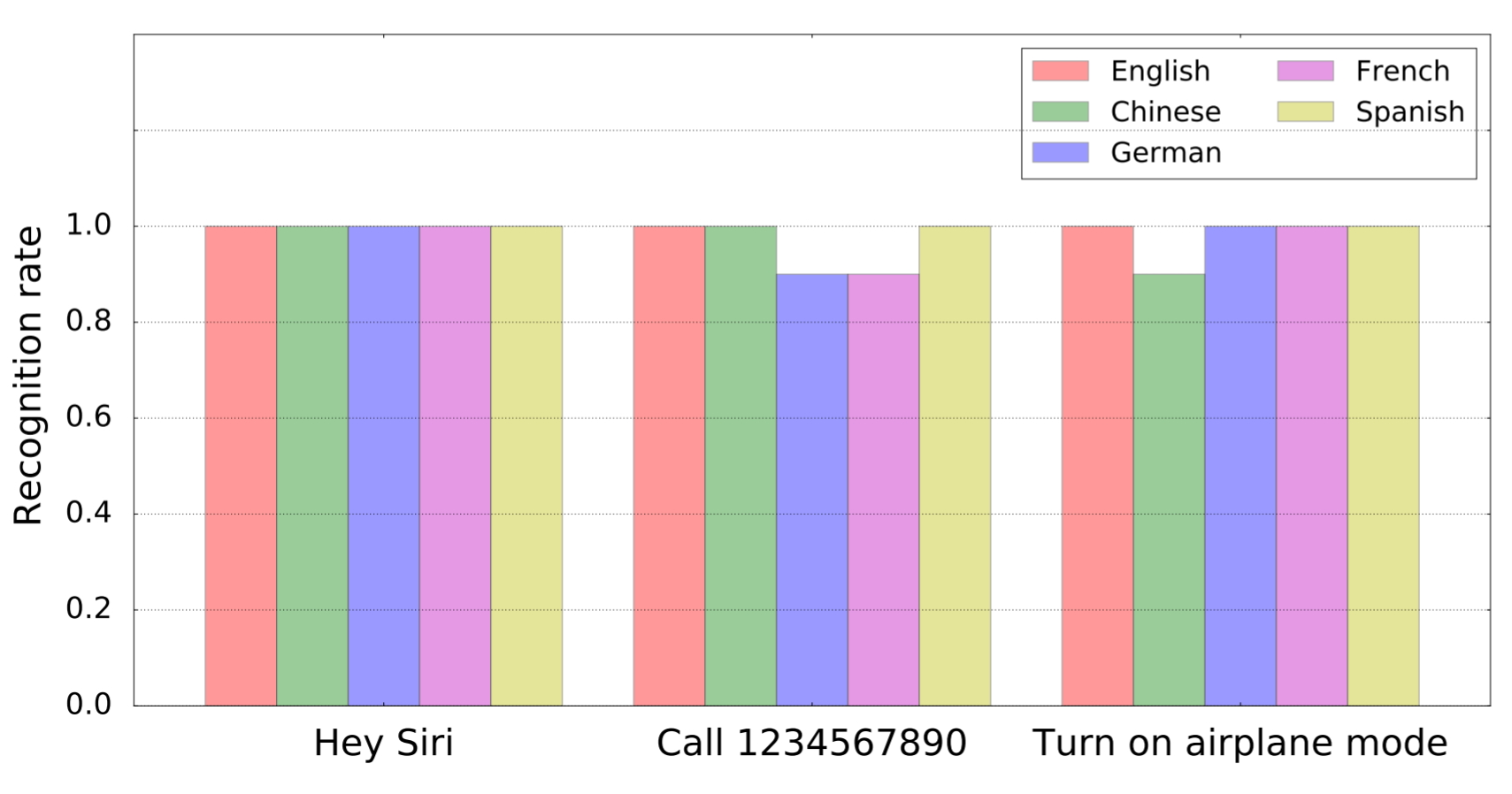

Como parte da investigación, descubriuse que basicamente todas as mulleres asistentes do mercado responden a tales pedidos axustados. Xa sexa Siri, Alexa, Google Assistant ou Samsung S Voice. O dispositivo que foi probado non influíu no resultado da proba. A reacción dos asistentes recibiuse, polo tanto, tanto desde o teléfono como desde unha tableta ou ordenador. En concreto, probáronse iPhones, iPads, MacBooks, Google Nexus 7, Amazon Echo e mesmo Audi Q3. En total, foron 16 dispositivos e 7 sistemas diferentes. Os comandos de ultrasóns foron rexistrados por todos. O que quizais sexa aínda máis arrepiante é o feito de que os comandos modificados (e inaudibles para o oído humano) tamén foron recoñecidos pola función de recoñecemento de voz.

Nas probas empregáronse varios procedementos. Desde un simple comando para marcar un número, ata abrir unha páxina ditada ou cambiar a configuración específica. Como parte da proba, incluso foi posible cambiar o destino da navegación do coche.

A única noticia positiva sobre este novo método de hackeo do dispositivo é o feito de que actualmente funciona a uns metros e medio ou dous metros. A defensa será difícil, xa que os desenvolvedores de asistentes de voz non quererán limitar as frecuencias dos comandos que se detectan, xa que isto podería levar a un peor funcionamento de todo o sistema. No futuro, con todo, haberá que buscar algunha solución.

Fonte: Engadget

Xa que estás a traducir o artigo, poderías facelo máis comprensible. Do orixinal en inglés, é moito menos confuso como funciona. A defensa é trivial, simplemente ignora os comandos que veñen só nas frecuencias ultrasónicas.

Si, e como se indica no artigo, os desenvolvedores non procederán a ignorar os comandos das frecuencias ultrasónicas, xa que non está do todo claro como isto afectaría á calidade e ás capacidades de recoñecemento resultantes dos comandos de voz clásicos.

Non, o artigo di cortar o espectro. Propuxen ignorar a entrada, que está composta só pola parte ultrasónica do espectro.