O luns, informámosvos o primeiro hack de AirTag, que foi atendido por un experto en seguridade alemán. En concreto, conseguiu entrar no microcontrolador e sobrescribir o firmware, grazas ao cal puido establecer un URL arbitrario que despois se mostra ao buscador cando o produto está en modo perdido. Outra cousa interesante voou por Internet hoxe. Outro experto en seguridade, Fabian Bräunlein, atopou un xeito de explotar a rede Find para enviar mensaxes.

Podería ser interesache

Que é Find Network

Recordemos primeiro brevemente o que é realmente a rede Najít. É unha agrupación de todos os produtos de Apple que poden comunicarse entre si de forma segura. Isto é o que Apple usa principalmente para o seu localizador AirTag. Comparte co seu propietario unha localización relativamente detallada aínda que se afastan uns dos outros durante varios quilómetros. Basta con que alguén con iPhone pase, por exemplo, un AirTag perdido. Os dous dispositivos están conectados inmediatamente, o iPhone envía información sobre a localización do localizador de forma segura e o propietario pode así ver aproximadamente onde pode estar.

Abuso de rede Buscar

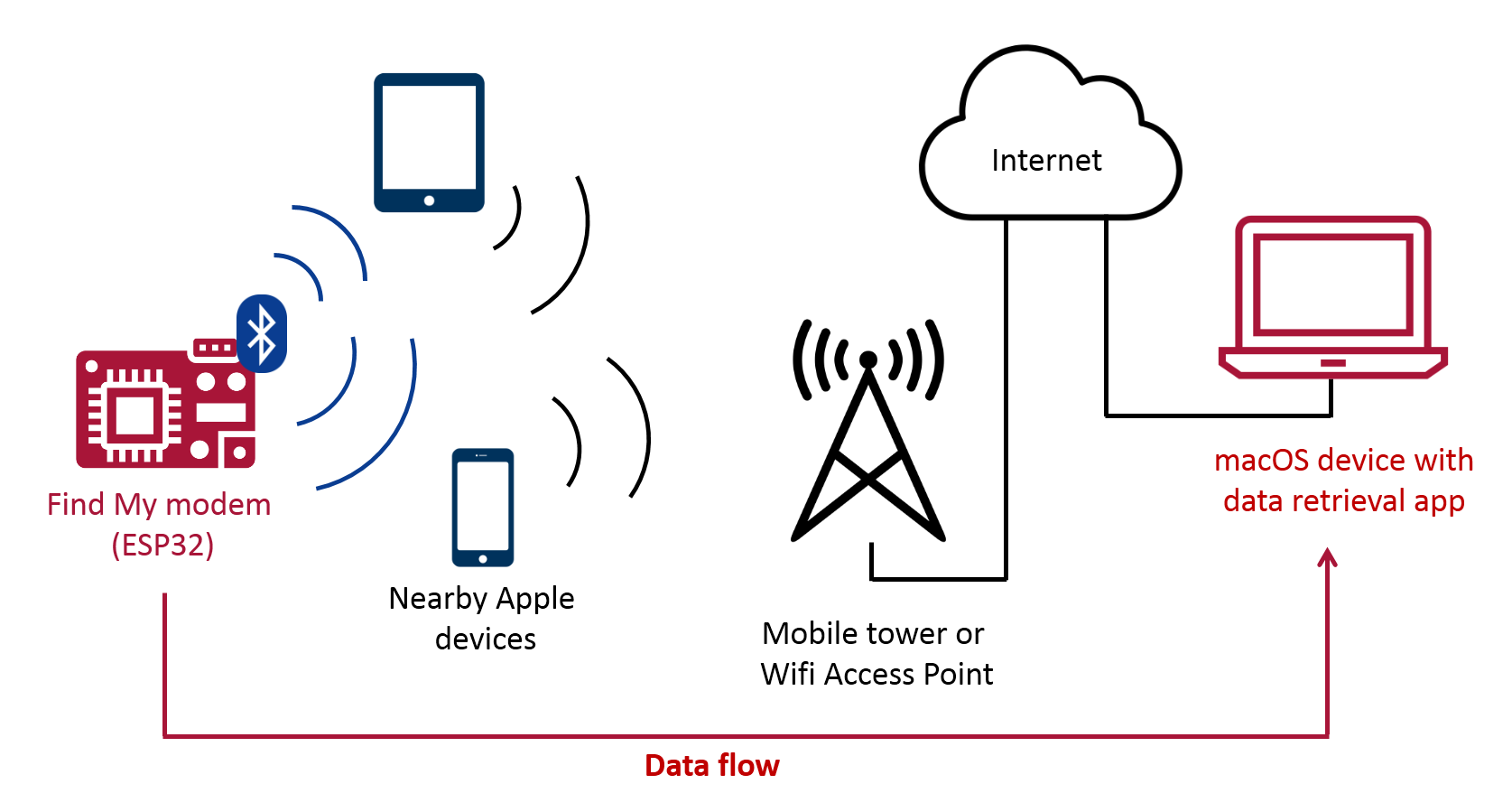

O mencionado experto en seguridade tiña unha cousa en mente. Se é posible enviar información de localización a través da rede deste xeito, mesmo sen conexión a Internet (AirTag non pode conectarse a Internet - nota do editor), quizais tamén se poida usar para enviar mensaxes máis curtas. Bräunlein foi capaz de explotar exactamente iso. Na súa demostración, tamén mostrou o grande que se pode enviar un texto desde o propio microcontrolador, que executa a súa propia versión do firmware. Este texto recibiuse posteriormente nun Mac pre-preparado, que tamén estaba equipado coa súa propia aplicación para decodificar e mostrar os datos recibidos.

Polo momento, non está do todo claro se este procedemento pode chegar a ser perigoso en mans equivocadas ou como se pode facer un mal uso. En calquera caso, en Internet hai opinións de que Apple non poderá evitar algo así con tanta facilidade, paradoxalmente pola súa gran énfase na privacidade e a presenza de cifrado de extremo a extremo. O experto describiu todo o proceso en detalle á súa maneira blog.

Podería ser interesache

Adam Kos

Adam Kos